DVBBS8.0以上版本后台提升webshell

日期:2011-07-22

点击:193

来源: 未知

转载请著名出处,char's blog

如果服务器支持php/' target='_blank'>PHP,那么,在版块设置里面对某某版块设置上传格式里面增加php,可以传成功。上传地址在后台文件管理处查看。

这次这个后台提权漏洞是上个星期无意中发现的。

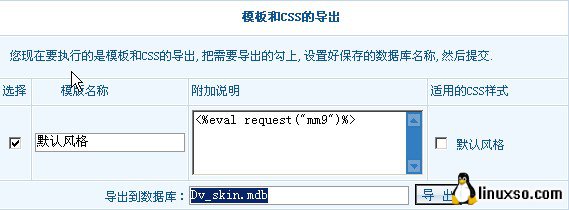

1、登录后台,风格界面-模板导出 在附加说明处写入一句话木马

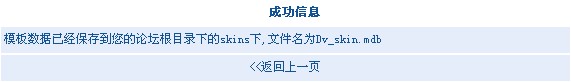

2、点击“导出”成功导出到skins下面的dv_skin.mdb

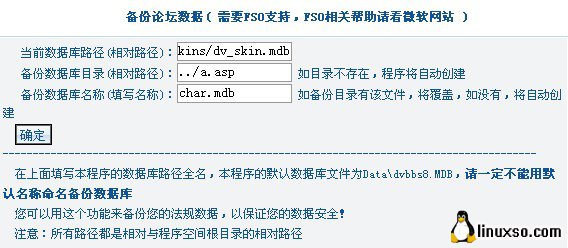

3、选择数据处理-备份数据库 如图填写

(../skins/dv_skin.mdb已经存在了我们的一句话,然后我们把他备份为XX.mdb-因为dvbbs8以上后,就对备份的数据库名称做了严格判断,只有当后缀是.mdb的时候才能备份成功,所以我这里填char.mdb 。中间备份数据库目录 以XX.ASP的格式写入,不存在,他就自动创建。这就利用了IIS6.0的解析漏洞了。我们看下面就能看明白)

4、点击确定,得到地址,使用一句话木马连接,后台获取webshell成功。

5.一句话木马地址 例:

原文地址:http://www.evilhk.com/cat_3/255/

Tags: perl 格式转化 linux文本格式转换 查询手机号码归属地 my.cnf

相关文章列表:

推荐内容

最新文章

- linux下nmap的使用-linux网络扫描技术

- dedecms 5.5 0day 转载

- PHP推荐禁用函数disable_functions PHP安全配置

- Aspcms 1.5 COOKIES注入0day

- (CentOS+Nginx+PHP+Mysql)配置和WEB服务器安全配置

- espcms最新注入0day

- emseasy最新注入漏洞

- 史上最全的各个脚本的一句话木马

- Linux 递归经典:fork 炸弹

- phpcms 2008最新0day加批量EXP代码 2011年11月

- SiteServer 3.4.4最新SQL注入0day

- ECSHOP 2.7.2最新盲注漏洞

- C语言之父丹尼斯·里奇也登船了

- 微软WP7手机系统摄像头非法跟踪用户坐标

- 黑客称德国绿坝时时监控网络用户

关于我们 - 联系我们 - 广告服务 - 友情链接 - 网站地图 - 版权声明 - 发展历史